Un nuovo malware multifunzionale basato su Go chiamato caos è cresciuto rapidamente di volume negli ultimi mesi per intrappolare un’ampia gamma di router Windows, Linux, Small Office/Home Office (SOHO) e server aziendali nella sua botnet.

“La funzionalità Chaos include la possibilità di enumerare l’ambiente host, eseguire comandi shell remoti, caricare moduli aggiuntivi, diffondersi automaticamente rubando e forzando chiavi private SSH, nonché lanciare attacchi DDoS”, hanno affermato i ricercatori dei Black Lotus Labs di Lumen. disse in un articolo condiviso con The Hacker News.

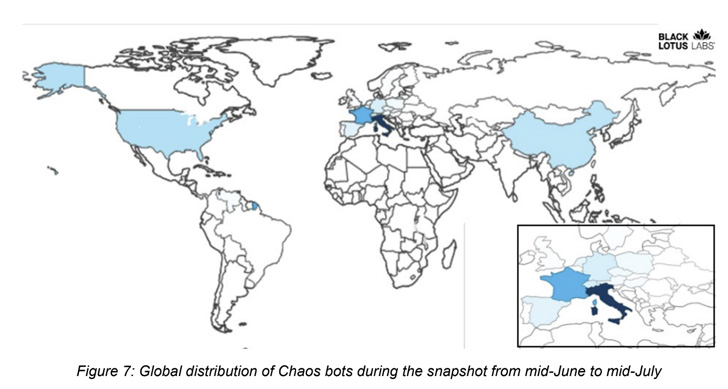

La maggior parte dei bot si trova in Europa, in particolare in Italia, con altre infezioni segnalate in Cina e negli Stati Uniti, che rappresentano collettivamente “centinaia di indirizzi IP univoci” in un periodo di un mese da metà giugno a metà luglio 2022.

– Pubblicità –

Scritta in cinese e sfruttando l’infrastruttura con sede in Cina per il comando e il controllo, la botnet si unisce a una lunga lista di malware progettati per stabilire la persistenza per lunghi periodi di tempo e probabilmente abusare del piede per scopi nefasti, come attacchi DDoS e mining di criptovalute.

Al contrario, lo sviluppo indica anche un drammatico aumento del numero di attori malintenzionati che si rivolgono a linguaggi di programmazione come Go per eludere il rilevamento e rendere difficile il reverse engineering, per non parlare del prendere di mira più piattaforme contemporaneamente. volta.

Il caos (da non confondere con il creatore di ransomware con lo stesso nome) è all’altezza del suo nome sfruttando vulnerabilità di sicurezza note per ottenere l’accesso iniziale, quindi abusarne per eseguire ricognizioni e avviare movimenti laterali sulla rete compromessa.

Inoltre, il malware ha una versatilità che manca a malware simile, consentendogli di essere eseguito su un’ampia gamma di architetture di set di istruzioni da ARM, Intel (i386), MIPS e PowerPC, consentendo così all’attore delle minacce di espandere la portata dei propri obiettivi. e aumentare rapidamente di dimensioni.

Inoltre, Chaos ha inoltre la capacità di eseguire fino a 70 diversi comandi inviati dal server C2, uno dei quali è un’istruzione per attivare lo sfruttamento di difetti divulgati pubblicamente (CVE-2017-17215 e CVE-2022-30525) definiti in un file.

Si ritiene inoltre che Chaos sia un’evoluzione di un altro malware DDoS basato su Go chiamato Kaiji che in precedenza prendeva di mira istanze Docker configurate in modo errato. Le correlazioni, secondo Black Lotus Labs, derivano dalla sovrapposizione di codice e funzioni basate su un’analisi di oltre 100 campioni.

Un server GitLab situato in Europa è stata una delle vittime della botnet Chaos durante le prime settimane di settembre, ha affermato la società, aggiungendo di aver identificato una serie di attacchi DDoS rivolti a entità che abbracciano giochi, servizi finanziari e tecnologici, media e intrattenimento. e host. È stato preso di mira anche uno scambio di criptovalute.

I risultati arrivano esattamente tre mesi dopo che l’azienda di sicurezza informatica ha esposto un nuovo Trojan di accesso remoto chiamato ZuoRAT che ha preso di mira i router SOHO come parte di una sofisticata campagna contro le reti nordamericane ed europee.

“Stiamo assistendo a malware complessi che sono quadruplicati in termini di dimensioni in soli due mesi ed è ben posizionato per continuare ad accelerare”, ha affermato Mark Dehus, direttore dell’intelligence sulle minacce per Lumen Black Lotus Labs. “Il caos rappresenta una minaccia per una varietà di dispositivi e host consumer e aziendali”.

Difensore della musica freelance. Pioniere del cibo. Premiato evangelista zombi. Analista.